主页 > imtoken官网下载2.0 > 比特币下跌

比特币下跌

比特币下跌,门罗币崛起:新的 Linux 门罗币矿工 - PyCryptoMiner

罗池村怒吼专业版

比特币现在似乎并不是海克们的最爱,因为它在过去一直被认为是一种“犯罪货币”,所以执法机构开发了跟踪技术来调查比特币的交易记录。 门罗币的不可追踪性决定了它未来必然会受到黑客的欢迎。

根据 coinmarketcap.com 的数据,2017 年最后两个月,门罗币的价格翻了一番,达到 349 美元,而比特币同期只翻了一番,所以最近针对门罗币的攻击事件很多。 挖掘事件。

不久前,F5 Networks 的安全研究人员发现了一个名为 PyCryptoMiner 的新 Linux 门罗币挖矿僵尸网络,它是一个新的 Linux 加密僵尸网络,可以通过 SSH 协议进行传播。

有的时候,用python解密比用C++解密要快很多,省了很多建工程的功夫。 所以Python是每一个加解密人员必备的语言。 但是如果安保人员的系统是Linux,那么python的安装过程就可以轻松完成,但是如果安保人员的系统是Winodws,那么就需要在Windows上重新编译。 所以python的使用系统一般都是在Linux上,所以也就不难理解为什么这次PyCryptoMiner只针对Linux了。 此外,由于heike在过去一年中利用僵尸网络进行挖矿的势头迅猛,许多安全解决方案都增加了这方面的检测。 有鉴于此,黑克研制的采矿工具也与时俱进,具有更多的隐蔽性。 PyCryptoMiner僵尸网络基于Python脚本语言,因此PyCryptoMiner会将自己伪装成合法的二进制文件来执行挖矿过程,但这个过程由于被混淆而难以检测。

在文章发表之前,研究人员已经在heike的两个PyCryptoMiner钱包地址中发现了94枚和64枚门罗币,分别价值约6万美元,而这只是利润的一小部分。

PyCryptoMiner的gongji进程

为Linux系统构建僵尸网络是一种非常普遍的媒介比特币本地工具,尤其是近年来随着物联网设备的兴起,基于Python的脚本语言似乎已经成为一种普遍趋势。 与二进制恶意软件替代方案不同,基于脚本语言的恶意软件本质上更善于逃避检测,因为它很容易被混淆,而且它是由合法的二进制文件执行的,几乎所有 Linux/PERL/Python 之一都可能是这种情况Windows 发行版中的 /Bash/Go/PowerShell 解释器。

混淆 Python 脚本

PyCryptoMiner 通过尝试猜测目标 Linux 系统的 SSH 登录凭据进行传播。 一旦猜到 SSH 凭据,僵尸网络就会部署一个简单的 base64 编码的 Python 脚本,该脚本连接到 C&C 服务器以下载并执行其他 Python 代码。

基于Python脚本语言,检测难度大; 当 C&C 服务器不可用时,PyCryptoMiner 使用 Pastebin[.]com(在用户名“WHATHAPPEN”下)接收新的 C&C 服务器分配。 根据目前的调查,“WHATHAPPEN”已经关联了超过36000个域名,其中一些域名从2012年开始就开始经营诈骗、赌博和色情服务。

此外,研究人员发现该僵尸网络最近添加了一个扫描器比特币本地工具,用于查找受 CVE-2017-12149 漏洞影响的 JBoss 服务器。 JBOSSApplication Server Deserialization Command Execution Vulnerability (CVE-2017-12149),远程heike利用漏洞无需任何身份验证即可在服务器主机上执行任意代码。 自从漏洞详情和验证码公开后,就出现了大规模的漏洞利用尝试。

然而,这个僵尸网络的开发者非常聪明。 由于大多数恶意软件都硬编码了C&C服务器的地址,当原来的C&C服务器不可用时,会出现服务器无法告诉僵尸网络它已经切换到另一个C&C服务器的情况。 因此,如果原始地址不可用,heike 使用 Pastebin.com 发布备用 C&C 服务器地址。

托管在 Pastebin.com 上的备用 C&C 服务器地址

heike 需要面对的挑战之一是如何维护可持续的 C&C 基础设施,而不会被企业安全解决方案迅速列入黑名单,或者在执法部门和安全供应商报告滥用行为后被 ISP 和托管服务频繁关闭。

因此,heike 开始使用更复杂的方法是公共文件托管服务,如 Dropbox.com 和 Pastebin.com,这些服务不容易被列入黑名单或关闭。 该技术还允许 heike 在需要时更新 C&C 服务器的地址。

值得注意的是,在撰写本文时,僵尸网络的 C&C 服务器已被禁用,因此所有新感染的僵尸程序都处于闲置状态,轮询“Patebin.com”页面。 然而,heike 始终可以将页面更新到新的 C&C 服务器,以重新获得对僵尸网络的控制权。

由于 Pastebin.com 的资源是公开的,因此研究人员也可以发现有关此操作的更多信息。 由于用户名“WHATHAPPEN”于 2017 年 8 月 21 日创建了该资源,因此 PyCryptoMiner 可能于 2017 年 8 月启动。正如研究人员撰写本文时,该资源已被浏览 177,987 次。

Pastebin.com 资源元数据

在进一步调查时,研究人员还发现“WHATHAPPEN”用户创建的更多相关资源似乎都使用了类似的 Python 脚本,主要区别在于它们与不同的 C&C 服务器通信。

更多相关 Pastebin.com 资源

在查询这些C&C服务器的域名“zsw8.cc”时,发现注册人名为“xinqian Rhys”。

C&C 域注册数据

该注册人与 235 个电子邮件地址和超过 36,000 个域相关联。 快速搜索注册人发现,自2012年以来,他注册的域名一直从事诈骗、赌博和成人服务。

数以千计的关联域

感染过程

僵尸网络 gongji 过程分为几个阶段,如前所述,一旦执行了 Python 脚本,另一个基于僵尸网络将部署一个简单的 base64 编码的 Python 脚本,用于连接到 C&C 服务器以下载和执行额外的 Python 代码.

Python 脚本

控制器脚本通过注册为 Cron JOB 在受感染的设备上创建持久性。 名为“httpsd”的原始 bash 脚本包含一个 base64 编码的 Python 单线程,每 6 小时运行一次。

将脚本添加到 crontab

然后它会收集有关受感染设备的信息:

1. 主机/DNS 名称;

2. 操作系统名称及其体系结构;

3.CPU数量;

4. CPU 使用率。

收集到的信息表明,僵尸网络背后的商业模式是挖掘加密货币。 此外,该脚本还会检查设备是否已被恶意软件感染,如果是,则受感染设备当前正在执行哪些任务。 此检查是通过在当前运行的进程中搜索几个预定义的恶意软件文件名来完成的。 僵尸网络似乎可以用作加密挖掘节点(运行“httpsd”或“minerd”进程),或用作扫描节点(运行“webnode”或“safenode”进程)。

“Minerd”和“Scannode”进程

然后将收集到的信息发送到 C&C,后者以 Python 字典的形式响应任务的具体细节。

发送给 C&C 的受感染节点的侦察报告

任务包括:

“cmd”:作为单独进程执行的任意命令;

“client_version”:如果从服务器接收到的版本号与当前的僵尸网络版本不同,它将终止bot并等待cron再次运行矛头脚本以部署更新的版本(当前值为“4”);

“task_hash”:任务标识符,因此C&C可以同步僵尸网络结果,因为每个命令都有不同的执行时间;

“conn_cycler”:轮询控制的 C&C 的时间间隔,可能是为了在僵尸网络增长时平衡 C&C 基础设施上的负载(默认 15 秒)。

执行任务命令后,机器人会将命令的输出发送给C&C服务器,包括task_hash和僵尸网络标识符。

客户端执行任务并将结果发送给C&C

在研究人员的研究案例中,PyCryptoMiner 机器人是一个 Monero 矿工,它也感染了一个名为“wipefs”的二进制可执行文件,该漏洞已被供应商检测到的多种安全预防措施所利用。

来自 VirusTotal 的恶意软件信息

该可执行文件基于正在挖掘门罗币的“xmrminer”,由于其匿名性和不可追踪性,门罗币现在是网络犯罪分子首选的货币。

利用最新的 JBoss 反序列化 (CVE-2017-12149) 漏洞

僵尸网络似乎仍在增长,12 月中旬 WHATHAPPEN 帐户下出现了一个名为“jboss”的新资源。

2017 年 12 月 12 日,在 PasteBin 中发现了一个额外的文件

“jboss”是一个 base64 编码的 python 代码,用于 python 僵尸网络和 C&C 服务器之间的通信。

“jboss”资源是 base64 编码的 Python 代码

这些代码正在扫描并用于查找受 CVE-2017-12149 漏洞影响的 JBoss 服务器。 它会通过 JBoss 常用的七个不同的 TCP 端口向“/invoker/readonly”URL 发送请求,如果服务器响应包含“Jboss”/“jboss”字符串的错误(500 状态代码),它将将目标 URL 发送到 Report to C&C 服务器。

扫描易受攻击的 JBoss 服务器

要扫描的目标列表由 C&C 服务器控制,僵尸网络有一个单独的线程轮询 C&C 服务器寻找新目标。 此时服务器会响应一个C类IP范围进行扫描,但也可以提供IP地址。

从 C&C 服务器获取扫描目标

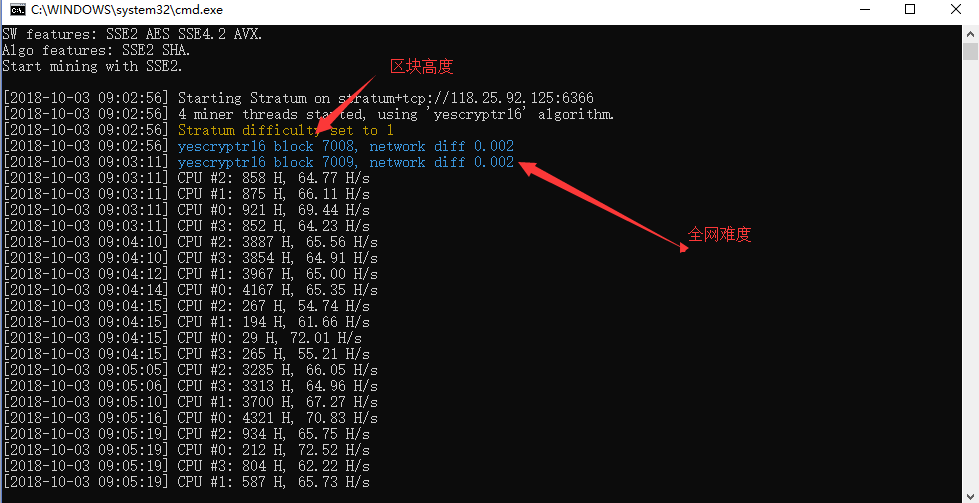

门罗收益

目前PyCryptoMiner使用两个钱包地址,分别是94位和64位门罗币,价值约6万美元。

IOC 哈希值

d47d2aa3c640e1563ba294a140ab3ccd22f987d5c5794c223ca8557b68c25e0d

命令与命令

hxxp://pastebin.com/raw/yDnzKz72

hxxp://pastebin.com/raw/rWjyEGDq

hxxp://k.zsw8.cc:8080 (104.223.37.150)

hxxp://i.zsw8.cc:8080 (103.96.75.115)

hxxp://208.92.90.51

hxxp://208.92.90.51:443

hxxp://104.223.37.150:8090

受影响的设备

/tmp/VWTFEDbwdaEjduiWar3adW